Palo Alto Networks Enterprise Firewall PA-3020

High Speed Internet Gateway Deployments within Large Branch Offices and Medium Sized Enterprises

אינו נמכר יותר. רישיונות ושירותים נוספים זמינים לרכישה על סמך המידע המופיע מטה Firewall PA 3020

מחירים נוספים מופיעים למטה, או לחצו כאן!

שימו לב: כל המחירים באתר כוללים מע"מ. החיוב יבוצע על פי שער "העברות והמחאות מכירה" של המטבע (דולר אמריקאי) ביום אישור ההזמנה.

סקירה:

דגמי סדרת PA-3000 של פאלו אלטו מספקות 3 פלטפורמות לביצועים גבוהים – PA-3060, PA-3050, PA-3020, אשר משמשים כ- Internet gateway עתיר ביצועים להטמעות מתקדמות. דגמי סדרת PA-3000 מנהלים את התנועה ברשת ע"י שימוש במעבדים ייעודיים וזיכרון עבור התקשורת, אבטחת המידע, מניעת איומים וניהול.

מרכיב השליטה ב- PA-3000 הינו PAN-OS, מערכת הפעלה ייעודית לאבטחת מידע, אשר מסווגת את כל התנועה, אפליקציות, איומים והתוכן ולאחר מכן משייכת את התנועה הספציפית לפי משתמש, ללא קשר למיקום או סוג המכשיר.

במילים אחרות, האפליקציות, התוכן והמשתמשים – כל המרכיבים המניעים את העסק שלך – כל אלה משמשים כבסיס למדיניות האבטחה. כתוצאה מכך יש שיפור משמעותי באבטחת המידע והפחתה משמעותית של זמן התגובה למתקפות

סיווג כל האפליקציות, בכל הפורטים, בכל עת, בעזרת App-ID.

- זיהוי האפליקציה ללא קשר לפורט, ההצפנה (SLL או SSH) או כל טכנולוגיה אחרת.

- שימוש באפליקציה עצמה ולא הפורט, כבסיס לכל החלטה במדיניות האבטחה: allow, deny, schedule, inspect, apply traffic shaping.

- קטלוג אפליקציות לא מזוהות לבקרת מדיניות, חקירת איומים, App-ID מותאם אישית או לכידת פאקטים עבור פיתוח App-ID.

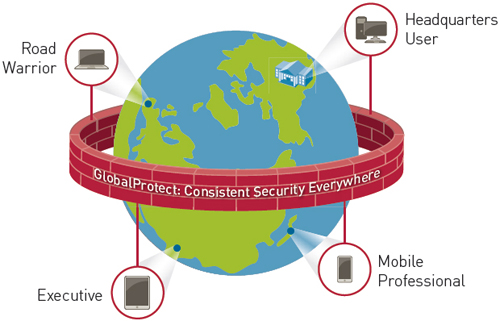

הרחבת מרכיבים בטוחים של אפליקציות לכל משתמש, בכל מיקום בעזרת ה- User-ID וה- GlobalProtect.

- אפשרות להתממשק עם Active Directory, LDAP, eDirectory Citrix and Microsoft Terminal Services.

- משלב טכנולוגיות כמו NAC, 802.1X wireless and XML API.

- הטמיעו חוקים עקביים עבור משתמשים מקומיים ומרוחקים על גבי פלטפורמת Microsoft Windows, Mac OS X, Linux, Android or iOS.

הגנה מפני כל איום – כאלה המוכרים וכאלה שאינם- בעזרת Content-ID ו – Wildfire.

- חסימת מגוון איומים מוכרים הכוללים exploits, malware and spyware, בכל פורט.

- הגבלת העברת קבצים לא מורשים ומידע רגיש ושליטה על גלישה באינטרנט שאינה תחת צרכי העבודה.

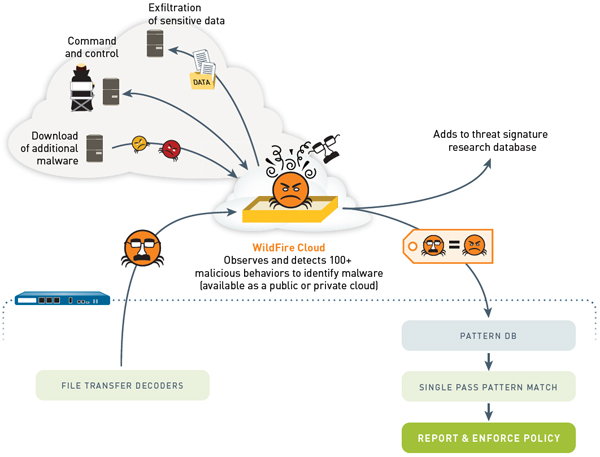

- זיהוי תוכנות זדוניות, ניתוח של למעלה מ-100 התנהגויות חשודות, יצירת חתימות בעדכון הקרוב ביותר.

מאפיינים:

מאפייני אבטחה

- Application Visibility

מספרי הפורטים, פרוטוקולים וכתובות IP הינם שימושיים עבור מכשירי התקשורת, אך הם לא מגלים לכם דבר לגבי מה שמתרחש אצלכם ברשת. מידע ייעודי אודות האפליקציות, משתמשים והתוכן, עוזר לכם לגלות בצורה מהירה לאילו איומים אתם חשופים וכן להגיב לכך בהתאם. מינוף תוכן עשיר ע"י הפיירוול של פאלו אלטו יעזור לכם ללמוד במהירות אודות הפעילויות השונות ברשת שלכם ולנתח תקריות שאירעו לאחרונה. - User Visibility - מרכיב אינטגרלי לאבטחת אפליקציות במדיניות החוקים שלכם. לרוב, חוקי האבטחה מבוססים על כתובות IP, אך האופן הדינאמי בו המשתמשים והיישומים פועלים גורמים לכך שחשיבה זו אינה רלוונטית במקרים מסוימים. חומות האש שלנו מהדור הבא, כוללים בתוכם מגוון רחב של שירותים לעסק המאפשרים לכם:

- לראות מי משתמש באפליקציות ברשת שלכם.

- לקבוע חוקים המבוססים על משתמשים.

- לבצע ניתח מידע ויצירת דוחות על פעילות משתמש.

- AntiVirus - Network-based Malware Protection

השימוש הנרחב ברשתות החברתיות, הודעות ואפליקציות נוספות שאינן קשורות לעבודה, חושפות את הרשת למגוון רחב של איומים זדוניים. הפיירוולים של פאלו אלטו מאפשרים לכם לחסום כל יישום בלתי רצוי בעזרת ה- App-ID ובנוסף לסרוק את כל היישומים הרצויים למטרת גילוי פעילות חשודה. - IPS

המתקפות של ימינו על הרשת שלכם כוללות קומבינציה של אפליקציות ו – exploits. הפיירוולים של פאלו אלטו ממגנים אתכם עם שני מרכיבי גישה לעצירת מתקפות אלו. יישומים בלתי רצויים נחסמים דרך ה- App-ID והיישומים שאתם בוחרים לאפשר את פעילותם נסרקים לגילוי חולשות ע"י מנוע ה- IPS שלנו המאושר ע"י ה- NSS. - Data Filtering & File Blocking

השליטה ביישומים, חסימת הקבצים ע"פ סוג וסינון המידע ע"י הפיירוולים שלנו מהדור הבא, מאפשרים לכם להטמיע מגוון רחב של חוקים שיעזרו לאזן ולתחם את השימוש ביישומים שלא לצורך עבודה ובך לצמצם את הסיכון מפני העברת מידע וקבצים ממקורות לא ידועים. - Modern Malware Protection - WildFire: הגנה מפני איומים לא מוכרים.

התוקפים של ימינו משתמשים יותר ויותר שיטות זדוניות ומתוחכמות בכדי לחדור לרשת שלכם. בכדי להתמודד עם איומים אלו, פאלו אלטו פתחה את WildFire, אשר מזהה את הפעילות הזדונית בתוך דקות. בעזרת בדיקת קבצים חשודים בסביבה וירטואלית ובחינת ההתנהגות שלהם, פאלו אלטו מזהים את התנועה הזדונית במהירות ובדיוק, גם אם מעולם לא נראתה קודם לכן. ברגע שקובץ הוגדר כזדוני, WildFire יוצר באופן אוטומטי הגנה לכל המשתמשים הרשומים לשירות בתוך שעה מרגע מהגילוי. רישיון WildFire מעניק לצוות ה-IT שלכם יכולות בדיקה מתקדמות, בכדי לראות במדויק מי היה המטרה, היישום בו השתמשו וכל URL אשר היה חלק מההתקפה. - URL Filtering - שליטה בפעילות ברשת עם מערכת סינון URL.

המרכיב המושלם למערכת החוקים המבוססת על שליטה ביישומים ע"י ה- App-ID, אשר מעניק שליטה מלאה לגבי הפעילות ב- WEB. ה- App-ID וסינון התכנים מגנים עליכם מקשת רחבה של סיכונים לא חוקיים, הופכים את הפעילות לרשת ליעילה יותר ומעניקים שקיפות מלאה לנעשה בארגון. - Mobile Security

שימוש במכשירים ניידים הינו אחד מהגורמים ההרסניים ביותר בעולם ה-IT. ישנה מהפכה של ממש בדרך בה המשתמשים עובדים, כמו גם הכלים בהם משתמשים בכדי לבצע את העבודה. מכשירים ניידים אינם רק אמצעי לגשת ליישומי הארגון כמו דוא"ל, אלה גם פלטפורמה חדשה לגמרי לביצוע עסקים. חשוב לוודא שיש לכם את ההגנה הנדרשת בכדי לשמור על היישומים והמידע בעסק שלכם, המועבר ע"י טלפונים חכמים, טאבלטים ומחשבים ניידים. למדו כיצד ניתן לאפשר שימוש בטוח במכשירים ניידים ע"י שימוש ב- GlobalProtect של פאלו אלטו.

מאפייני תקשורת

- Decryption - זיהוי ושליטה בתנועה מוצפנת.

קחו שליטה בתעבורת ה- SSL ו – SSH המוצפנת שלכם בכדי לוודא שלא נעשה שימוש בפעילות לא רצויה או בתכנים רגישים. השתמשו בחוקים המבוססים על הצפנה ובחינה לעומק ובכך תוכלו לוודא שה- SSL ו – SSH מתבצעים כשורה למטרות עסקים בלבד ולא למטרות הפצת איומים ומתקפות. - IPv6

שימוש בבטחה ביישומים, משתמשים ותוכן בפיירוולים המתקדמים שלנו, מאפשר לכם להטמיע בעקביות אפליקציות וחוקים התומכים ב- IPV6/4 וסביבות מעורבות. - Networking

מבנה הרשת הגמיש שלנו כולל ניתוב דינמי, מתגים ו –VPN, אשר מאפשרים לכם להטמיע בקלות את הפיירוולים המתקדמים של פאלו אלטו לכל סביבת רשת קיימת. - VPN -

חיבור VPN סטנדרטי מאבטח חיבור site-to-site ומשתמשים מרוחקים מרכיב קריטי בתשתית הרשת. כל מכונת פאלו אלטו מאפשרת חיבור מאובטח בקלות בין אתרים ע"י שימוש ב- IPsec VPN סטנדרטי. משתמשים מרוחקים יכולים לתקשר בצורה בטוחה בעזרת מגוון יכולות VPN מתקדמות. - Virtualization Security

סדרת ה- VM תומכת בכל היכולות הקיימות בפיירוולים הפיזיים מהדור הבא ובכך מאפשרת לכם להטמיע בתצורה בטוחה את המערכות שלנו לענן. מאפיינים אוטומטיים ו – API מאפשרים לכם עדכוני אבטחה דינמיים לסביבה הווירטואלית שלכם ובכך מבטלים את המצב של "חור" באבטחה. סדרת ה- VM תומכת בפלטפורמות הבאות: VMWare ESXi and NSX, Citrix SDX, KVM (Centos/RHEL), Ubuntu, Amazon Web Services

מאפייני ניהול

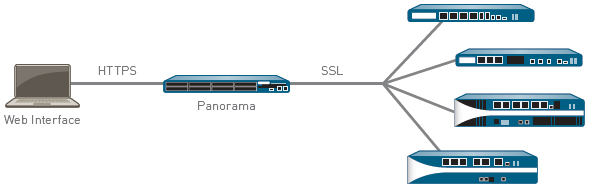

- Centralized Management

הניהול המרכזי ב"פנורמה" ימזער את הדרישות האדמיניסטרטיביות ואת עלות התפעול הכרוכות בהטמעת פיירוולים במספר רב של מיקומים- בין אם מקומי או בינלאומי. "פנורמה" מאפשרת לצוות ה-IT שלכם לנהל ממקום אחד את כל המכונות, ההגדרות והחוקים ובכך ליצור שקיפות ליישומים, משתמשים והתוכן, כמו גם דוחות ולוגים. - ניהול מכשיר

פילוסופיית ניהול הפיירוול שלנו הופכת משימה אדמיניסטרטיבית כמו יצירת דוח, לוגים או חוקים, לפשוטה ונוחה לביצוע, לא משנה באיזו פלטפורמה – web, Panorama, CLI, API. - Policy Control - אבטחת אפליקציות.

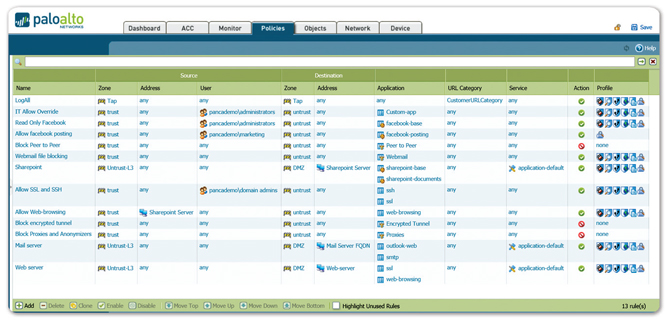

פאלו אלטו מספקת שקיפות מלאה לאפליקציות, משתמשים והתוכן שלכם ומספקת לכם מידע אודות אילו אפליקציות מזיקות לרשת שלכם, מי משתמש בהם וסיכוני אבטחה פוטנציאליים. בעזרת מידע זה, תוכלו ליצור חוקי אבטחה דינמיים יותר מהחוקים השטחיים שאנו מכירים בתצורת allow/deny - Redundancy

הפיירוולים המתקדמים של פאלו אלטו תומכים במגוון מאפייני שרידות אשר מבטיחים שחומת האש שלכם תמשיך לפעול כמו גם הפעילות העסקית שלכם. - Virtual Systems - שירות חומת אש עם מערכת וירטואלית.

מערכות וירטואליות הינן ייחודיות ומבטלות את הצורך להטמיע מספר רב של מכונות בכך שארגונים יכולים להטמיע זוג פיירוולים (High Availability) ולאפשר תשתית למספר חומות אש וירטואליות . כל מערכת וירטואלית הינה חומת אש עצמאית בתוך הפיירוול הפיזי ובנוסף מנוהלות בנפרד ולא מעניקות גישה למשתמשים אחרים.

Next-Generation Firewall Solutions:

Fundamental shifts in the application and threat landscape, user behavior, and network infrastructure have steadily eroded the security that traditional port-based firewalls once provided. Your users are accessing all types of applications using a range of device types, often times to get their job done. Meanwhile, datacenter expansion, virtualization, mobility, and cloud-based initiatives are forcing you to re-think how to enable application access yet protect your network.

Traditional responses include an attempt to lock down all application traffic through an evergrowing list of point technologies in addition to the firewall, which may hinder your business; or allowing all applications, which is equally unacceptable due to increased business and security risks. The challenge that you face is that your traditional port-based firewall, even with bolt-on application blocking, does not provide an alternative to either approach. In order to strike a balance between allowing everything and denying everything, you need to safely enable applications by using business-relevant elements such as the application identity, who is using the application, and the type of content as key firewall security policy criteria.

Key safe enablement requirements:

- Identify applications, not ports. Classify traffic, as soon as it hits the firewall, to determine the application identity, irrespective of protocol, encryption, or evasive tactic. Then use that identity as the basis for all security policies.

- Tie application usage to user identity, not IP address, regardless of location or device. Employ user and group information from enterprise directories and other user stores to deploy consistent enablement policies for all your users, regardless of location or device.

- Protest against all threats—both known and unknown. Prevent known vulnerability exploits, malware, spyware, malicious URLs while analyzing traffic for, and automatically delivering protection against highly targeted and previously unknown malware.

- Simplify policy management. Safely enable applications and reduce administrative efforts with easy-to-use graphical tools, a unified policy editor, templates, and device groups.

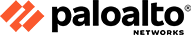

Safe application enablement policies can help you improve your security posture, regardless of the deployment location. At the perimeter, you can reduce your threat footprint by blocking a wide range of unwanted applications and then inspecting the allowed applications for threats— both known and unknown. In the datacenter – traditional or virtualized, application enablement translates to ensuring only datacenter applications are in use by authorized users, protecting the content from threats and addressing security challenges introduced by the dynamic nature of the virtual infrastructure. Your enterprise branch offices and remote users can be protected by the same set of enablement policies deployed at the headquarters location, thereby ensuring policy consistency.

Enabling Applications to Empower the Business

Safe application enablement with Palo Alto Networks™ next-generation firewalls helps you address your business and security risks associated with the rapidly growing number of applications traversing your network. By enabling applications for users or groups of users, both local, mobile, and remote, and protecting the traffic against known and unknown threats, you can improve your security posture while growing your business.

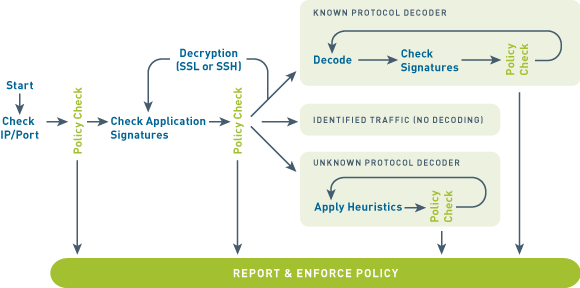

- Classifying all applications, across all ports, all the time. Accurate traffic classification is the heart of any firewall, with the result becoming the basis of the security policy. Today, applications can easily bypass a port-based firewall; hopping ports, using SSL and SSH, sneaking across port 80, or using non-standard ports. App-ID™ addresses the traffic classification visibility limitations that plague traditional firewalls by applying multiple classification mechanisms to the traffic stream, as soon as the firewall sees it, to determine the exact identity of application traversing your network, regardless of port, encryption (SSL or SSH) or evasive technique employed. The knowledge of exactly which applications are traversing your network, not just the port and protocol, becomes the basis for all your security policy decisions. Unidentified applications, typically a small percentage of traffic, yet high in potential risk, are automatically categorized for systematic management— which can include policy control and inspection, threat forensics, creation of a custom App-ID, or a packet capture for Palo Alto Networks App-ID development.

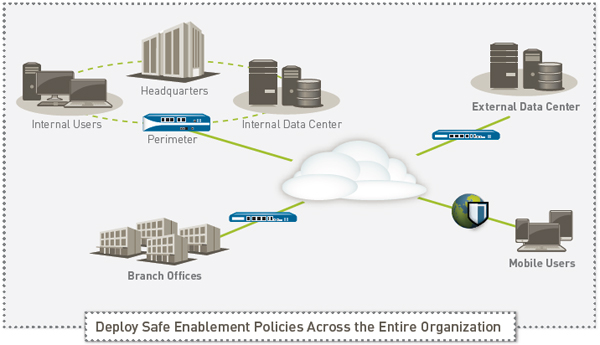

- Integrating users and devices, not just IP addresses into policies. Creating and managing security policies based on the application and the identity of the user, regardless of device or location, is a more effective means of protecting your network than relying solely on port and IP address. Integration with a wide range of enterprise user repositories provides the identity of the Microsoft Windows, Mac OS X, Linux, Android, or iOS user accessing the application. Users who are traveling or working remotely are seamlessly protected with the same, consistent policies that are in use on the local, or corporate network. The combined visibility and control over a user's application activity means you can safely enable the use of Oracle, BitTorrent, or Gmail, or any other application traversing your network, no matter where or how the user is accessing it.

- Protect against all threats, both known and unknown. To protect today's modern network, you must address a blend of known exploits, malware and spyware as well as completely unknown and targeted threats. This process begins by reducing the network attack surface by allowing specific applications and denying all others, either implicitly through a deny-all-else strategy or through explicit policies. Coordinated threat prevention can then be applied to all allowed traffic, blocking known malware sites, vulnerability exploits, viruses, spyware and malicious DNS queries in a single pass. Custom or otherwise unknown malware is actively analyzed and identified by executing the unknown files and directly observing more than 100 malicious behaviors in a virtualized sandbox environment. When new malware is discovered, a signature for the infecting file and related malware traffic is automatically generated and delivered to you. All threat prevention analysis uses full application and protocol context, ensuring that threats are always caught even if they attempt to hide from security in tunnels, compressed content or on non-standard ports.

Deployment and Management Flexibility

Safe application enablement functionality is available in either a purpose-built hardware platform or in a virtualized form factor. When you deploy multiple Palo Alto Networks firewalls, in either hardware or virtual form factors, you can use Panorama, an optional centralized management offering to gain visibility into traffic patterns, deploy policies, generate reports and deliver content updates from a central location.

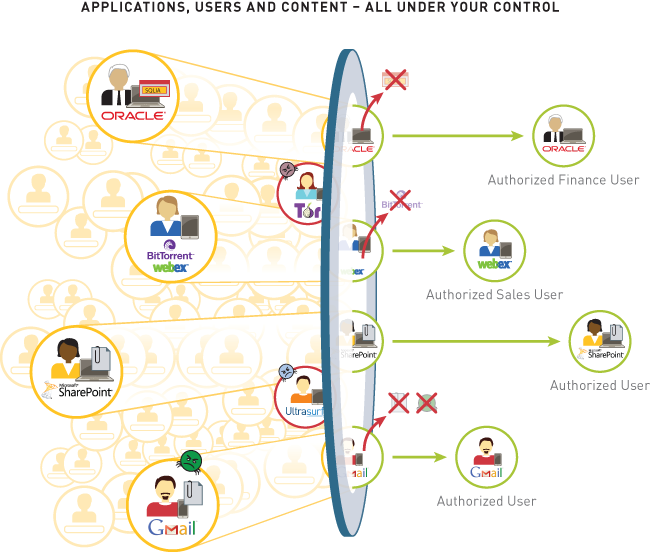

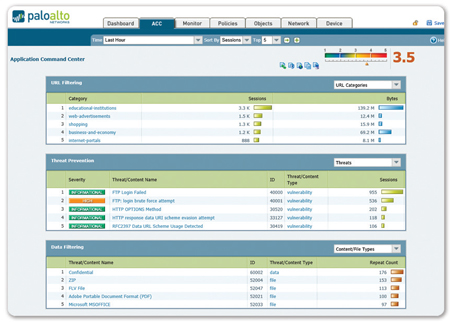

Application Visibility: View application activity in a clear, easy-to-read format. Add and remove filters to learn more about the application, its functions and who is using them.

Safe Application Enablement: A Comprehensive Approach

Safe application requires a comprehensive approach to securing your network and growing your business that begins with in-depth knowledge of the applications on your network; who the user is, regardless of their platform or location; what content, if any, the application is carrying. With more complete knowledge of network activity, you can create more meaningful security policies that are based on elements of application, user and content that are relevant to your business. The user location, their platform and where the policy is deployed—perimeter, traditional or virtualized datacenter, branch office or remote user— make little or no difference to how the policy is created. You can now safely enable any application, any user, and any content.

Complete Knowledge Means Tighter Security Policies

Security best practices dictate that more complete knowledge of what's on your network is beneficial to implementing tighter security policies. For example, knowing exactly which applications are traversing your network, as opposed to the broader set of traffic that is portbased, enables your administrators to specifically allow the applications that enable your business while blocking, unwanted applications. The knowledge of who the user is, not just their IP address, adds another policy criteria that allows you to be more specific in your policy assignment.

- Using a powerful set of graphical visualization tools, your administrators can gain a more complete picture of the application activity, the potential security impact, and make a more informed policy decision. Applications are continuously classified and as their state changes, the graphical summaries are dynamically updated, displaying the information in an easy-touse, web-based interface.

- New or unfamiliar applications can be quickly investigated with a single click that displays a description of the application, its behavioral characteristics, and who is using it.

- Additional visibility into URL categories, threats, and data patterns provides a complete and well-rounded picture of network activity.

- Unknown applications, typically a small percentage on every network, yet high in potential risk, are categorized for analysis to determine if they are internal applications, as yet unidentified commercial applications, or threats.

Enabling Applications and Reducing Risk

Safe application enablement uses policy decision criteria that includes application/application function, users and groups, and content as a means of striking a balance between business limiting denying of all applications and the high risk alternative of allowing all applications.

At the perimeter, including branch offices, mobile, and remote users, enablement policies are focused on identifying all the traffic, then selectively allowing the traffic based on user identity; then scanning the traffic for threats. Policy examples may include:

- Limit the use of webmail and instant messaging usage to a select few variants; decrypt those that use SSL, inspect the traffic for exploits and upload unknown files to WildFire™ for analysis and signature development.

- Allow streaming media applications and websites but apply QoS and malware prevention to limit the impact on VoIP applications and protect your network.

- Control Facebook by allowing all your users to "browse", blocking all Facebook games and social plugins; and allowing Facebook posting only for marketing. Scan all Facebook traffic for malware and exploits

- Control web-surfing by allowing and scanning traffic to business related web sites while blocking access to obvious non-work related web sites; "coach" access to questionable sites through customized block pages.

- Enforce consistant security by transparently deploying the same policies to all users, local, mobile, or remote, with GlobalProtect™.

- Use an implicit deny-all-else strategy or explicitly block unwanted applications such as P2P and circumventors or traffic from specific countries to reduce the application traffic that introduces business and security risk.

In the datacenter—traditional, virtualized or a combination thereof—enablement examples are focused on confirming applications, looking for rogue applications, and protecting the data.

- Isolate the Oracle-based credit card number repository in its own security zone; control access to finance groups, forcing the traffic across its standard ports, and inspecting the traffic for application vulnerabilities.

- Enable only the IT group to access the datacenter using a fixed set of remote management applications (e.g., SSH, RDP, Telnet) across their standard ports.

- Allow Microsoft SharePoint Administration to be used by only your administration team, and allow access to Microsoft SharePoint Documents for all other users.

Unified Policy Editor: A familiar look and feel enables the rapid creation and deployment of policies that control applications, users and content.

Content and Threat Visibility: View URL, threat and file/data transfer activity in a clear, easy-to-read format. Add and remove filters to learn more about individual elements.

Protecting Enabled Applications

Safe application enablement means allowing access to certain applications, then applying specific policies to block known exploits, malware and spyware – known or unknown; controlling file or data transfer, and web surfing activity. Common threat evasion tactics such as port-hopping and tunneling are addressed by executing threat prevention policies using the application and protocol context generated by the decoders in App-ID. In contrast, UTM solutions take a silo-based approach to threat prevention, with each function, firewall, IPS, AV, URL filtering, all scanning traffic without sharing any context, making them more susceptible to evasive behavior.

- Block Known Threats: IPS and Network Antivirus/Anti-spyware. A uniform signature format and a stream-based scanning engine enables you to protect your network from a broad range of threats. Intrusion prevention system (IPS) features block network and application-layer vulnerability exploits, buffer overflows, DoS attacks, and port scans. Antivirus/Anti-spyware protection blocks millions of malware variants, as well as any malware-generated command-and-control traffic, PDF viruses, and malware hidden within compressed files or web traffic (compressed HTTP/HTTPS). Policy-based SSL decryption across any application on any port protects you against malware moving across SSL encrypted applications.

- Block Unknown, Targeted Malware: Wildfire. Unknown or targeted malware is identified and analyzed by WildFire, which directly executes and observes unknown files in a cloud-based, virtualized sandbox environment. WildFire monitors for more than 100 malicious behaviors and the result is delivered immediately to the administrator in the form of an alert. An optional WildFire subscription offers enhanced protection, logging, and reporting. As a subscriber, you are protected within an hour when a new piece of malware is found anywhere in the world, effectively stopping the spread of new malware before it impacts you. As a subscriber, you also gain access to integrated WildFire logging and reporting and an API for submitting samples to the WildFire cloud for analysis.

- Identify Bot-Infected Hosts. App-ID classifies all applications, across all ports, including any unknown traffic, which can often expose anomalies or threats in your network. The behavioral botnet report correlates unknown traffic, suspicious DNS and URL queries and a variety of unusual network behaviors to reveal devices that are likely infected with malware. The results are displayed in the form of a list of potentially infected hosts that can be investigated as possible members of a botnet.

- Limit Unauthorized File and Data Transfers. Data filtering features enable your administrators to implement policies that will reduce the risks associated with unauthorized file and data transfers. File transfers can be controlled by looking inside the file (as opposed to looking only at the file extension), to determine if the transfer action should be allowed or not. Executable files, typically found in drive-by downloads, can be blocked, thereby protecting your network from unseen malware propagation. Data filtering features can detect, and control the flow of confidential data patterns (credit card or social security numbers as well as custom patterns).

- Control Web Surfing. A fully-integrated, customizable URL filtering engine allows your administrators to apply granular web-browsing policies, complementing application visibility and control policies and safeguarding the enterprise from a full spectrum of legal, regulatory, and productivity risks. In addition, the URL categories can be leveraged into the policies to provide further granularity of control for SSL decryption, QoS, or other rule bases.

Ongoing Management and Analysis

Security best practices dictate that your administrators strike a balance between proactively managing the firewall, whether it is a single device or many hundreds, and being reactive, investigating, analyzing, and reporting on security incidents.

- Management: Each Palo Alto Networks platform can be managed individually via a command line interface (CLI) or full-featured browser-based interface. For large-scale deployments, Panorama can be licensed and deployed as a centralized management solution that enables you to balance global, centralized control with the need for local policy flexibility using features such as templates and shared policy. Additional support for standards-based tools such as SNMP, and REST-based APIs allow you to integrate with third-party management tools. Whether using the device's web interface or Panorama's, the interface look and feel is identical, ensuring that there is no learning curve when moving from one to another. Your administrators can use any of the provided interfaces to make changes at any time without needing to worry about synchronization issues. Role-based administration is supported across all management mediums, allowing you to assign features and functions to specific individuals.

- Reporting: Predefined reports can be used as-is, customized, or grouped together as one report in order to suit the specific requirements. All reports can be exported to CSV or PDF format and can be executed and emailed on a scheduled basis.

- Logging: Real-time log filtering facilitates rapid forensic investigation into every session traversing your network. Log filter results can be exported to a CSV file or sent to a syslog server for offline archival or additional analysis.

Purpose-Built Hardware or Virtualized Platforms

Palo Alto Networks offers a full line of purpose-built hardware platforms that range from the PA-200, designed for enterprise remote offices to the PA-5060, which is designed for high-speed datacenters. The platform architecture is based on a single pass software engine and uses function specific processing for networking, security, threat prevention and management to deliver you predictable performance. The same firewall functionality that is delivered in the hardware platforms is also available in the VM-Series virtual firewall, allowing you to secure your virtualized and cloud-based computing environments using the same policies applied to your perimeter or remote office firewalls.

Technology:

Next-Generation Firewall Technology

The underlying technologies within our next-generation firewall form the basis of an enterprise security platform that natively classifies all traffic, on all ports, inclusive of applications, threats and content. The traffic is then tied to the user, regardless of location or device type allowing you to use the application, content, and user – the core elements that run your business – as the basis of your safe application enablement policies.

App-ID

Traffic classification is at the heart of any firewall, because your classifications form the basis of your security policies. Traditional firewalls classify traffic by port and protocol. At one point, this was a satisfactory mechanism for securing the perimeter. Not anymore.

If you still use a port-based firewall it is easy for applications to bypass it by:

- Hopping ports

- Using SSL and SSH

- Sneaking across port 80

- Using non-standard ports

Simply put, the traffic classification limitations of port-based firewalls make them unable to protect today's network. That's why we developed App-ID™, a patent-pending traffic classification system only available in Palo Alto Networks firewalls. App-ID™ instantly applies multiple classification mechanisms to your network traffic stream, as soon as the device sees it, to accurately identify applications.

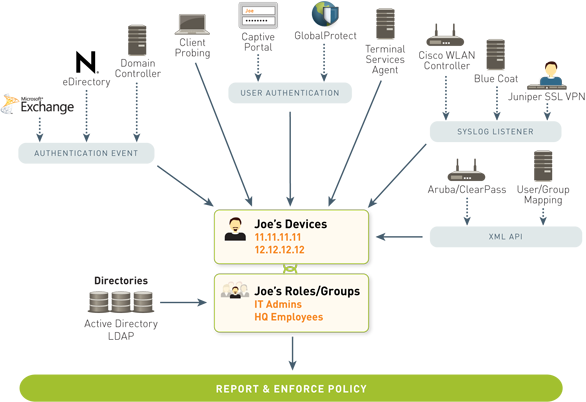

User-ID

User-ID seamlessly integrates Palo Alto Networks next-generation firewalls with a wide range of user repositories and terminal services environments. Depending on your network environment, there are a variety of ways you can map a user's identity to an IP address. Some of these include:

- Authentication events

- User authentication

- Terminal services monitoring

- Client probing

- Directory services integration

- Syslog Listener and a powerful XML API

The user identity, when tied to the application activity, provides you with more complete visibility into usage patterns, greater policy control, and more granular logging, reporting and forensics capabilities.

Content-ID

Content-ID gives you a real-time threat prevention engine, combined with a comprehensive URL database, and elements of application identification to:

- Limit unauthorized data and file transfers

- Detect and block exploits, malware and malware communications

- Control unapproved web surfing

The application visibility and control of App-ID, coupled with the content inspection enabled by Content-ID, empowers your IT team to regain control over your application traffic and related content.

Purpose-built Platform

Multi-Gbps throughput is enabled through function-specific processing for networking, security, threat prevention and management, which are tightly integrated with a single pass software engine to maximize throughput. A 10Gbps data plane smoothes traffic flow between processors while the physical separation of control and data plane ensures that management access is always available, irrespective of traffic load.

GlobalProtect

GlobalProtect provides a comprehensive security solution for mobile devices built upon the technologies of the Palo Alto Networks enterprise security platform and tailored to address mobile requirements. It delivers unprecedented levels of integration to deliver a unique solution that combines technology, global intelligence and policy enforcement over mobile apps and threats. These principles allow businesses to provide a safe environment for applications and data while still permitting users to enjoy the native user experience of their preferred device.

WildFire

WildFireTM simplifies an organization’s response to the most dangerous threats—automatically detecting unknown malware and quickly preventing threats before organizations are compromised. Unlike legacy security solutions, WildFire quickly identifies and stops these advanced attacks without requiring manual human intervention or costly Incidence Response (IR) services after the fact.

- Unified hybrid cloud architecture, either deployed through the public cloud, or via a private cloud appliance that maintains all data on the local network.

- Dynamic analysis of suspicious content in a cloud-based virtual environment to discover unknown threats.

- Automatic creation and enforcement of best-in-class content-based malware protections.

- Link detection in email, proactively blocking access to malicious websites.

Panorama

Panorama enables you to centrally manage the process of configuring devices, deploying security policies, performing forensic analysis, and generating reports across your entire network of our next-generation firewalls. Available as either a virtual appliance or a dedicated management platform, Panorama and the individual device management interfaces share the same web-based look and feel, ensuring workflow consistency while minimizing any learning curve or delay in executing the task at hand.

Technical Specifications:

| Model | PA-3020 | PA-3050 | PA-3060 |

|---|---|---|---|

| Performance and Capacities Specifications | |||

| Firewall throughput (App-ID enabled) | 2 Gbps | 4 Gbps | 4 Gbps |

| Threat prevention throughput | 1 Gbps | 2 Gbps | 2 Gbps |

| IPSec VPN throughput | 500 Mbps | 500 Mbps | 500 Mbps |

| New sessions per second | 50,000 | 50,000 | 50,000 |

| Max sessions | 250,000 | 500,000 | 500,000 |

| IPSec VPN tunnels/tunnel interfaces | 1,000 | 2,000 | 2,000 |

| GlobalProtect (SSL VPN) concurrent users | 1,000 | 2,000 | 2,000 |

| SSL inbound certificates | 25 | 25 | 25 |

| Virtual routers | 10 | 10 | 10 |

| Virtual systems (base/max) | 1/6 | 1/6 | 1/6 |

| Security zones | 40 | 40 | 40 |

| Max. number of policies | 2,500 | 5,000 | 5,000 |

| Hardware Specifications | |||

| I/O | (12) 10/100/1000, (8) SFP optical gigabit | (12) 10/100/1000, (8) SFP optical gigabit | (8) 10/100/1000, (8) Gigabit SFP, (2) 10 Gigabit SFP+ |

| Management I/O | (1) 10/100/1000 out-of-band management port, (2) 10/100/1000 high availability, (1) RJ-45 console port | ||

| Storage Capacity | 120GB SSD | ||

| Power supply (Avg/Max power consumption) |

(Single 250W AC (150/200) | Single 250W AC (150/200) | Redundant 400W AC (160/200) |

| Max BTU/HR | 683 | ||

| Input Voltage (Input Frequency) |

100-240VAC (50-60Hz) | ||

| Max Current Consumption | 2A@100VAC | ||

| Rack Mountable | 1U, 19" standard rack | 1U, 19" standard rack | 1.5U, 19" standard rack |

| Dimensions | 1.75"H x 17"D x 17"W | 1.75"H x 17"D x 17"W | 2.6"H x 14"D x 17.5"W |

| Weight (Stand alone device/as shipped) | 15lbs/20lbs | 15lbs/20lbs | 18lbs/27.5lbs |

| Safety | UL, CUL, CB | ||

| EMI | FCC Class A, CE Class A, VCCI Class A, TUV | ||

| Certifications | ICSA | ||

| Environment | |||

| Operating temperature | 32° to 122° F, 0° to 50° C | ||

| Non-operating temperature | -4° to 158° F, -20° to 70° C | ||

Networking Specifications:

Interface Modes

Routing

IPV6

IPSEC VPN

|

VLANS

Network Address Translation (NAT):

High-Availability

|

Security Specifications:

Firewall

Wildfire

File and Data Filtering

User Integration (User-ID)

IPSEC VPN (Site-To-Site)

|

Threat Prevention (Subscription Required)

Quality of Service (QOS)

SSL VPN/Remote Access (GlobalProtect)

Management, Reporting, Visibility Tools

|

* Adding virtual systems to the base quantity requires a separately purchased license.

Documentation:

Download the Palo Alto Networks Firewall Overview Datasheet (PDF).

Download the Palo Alto Networks PA-3000 Series Specification Datasheet (PDF).

הערות תמחור:

- מחירי המוצרים וזמינותם כפופים לשינויים ללא הודעה מוקדמת.

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

המחיר שלנו: הצעת מחיר

(PA-5000 series, PA-4000 series, PA-3000 Series, PA-2000 series)

המחיר שלנו: הצעת מחיר

(PA-5000 series, PA-4000 series, PA-3000 Series, PA-2000 series)

המחיר שלנו: הצעת מחיר

(PA-5000 series, PA-4000 series, PA-3000 Series, PA-2000 series)

המחיר שלנו: הצעת מחיר